Caesar cipher

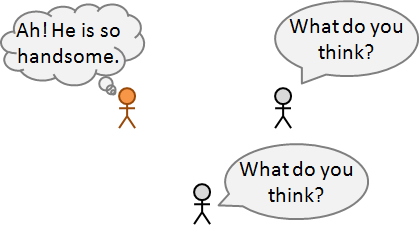

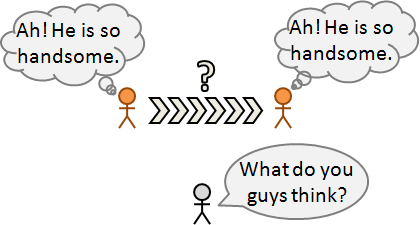

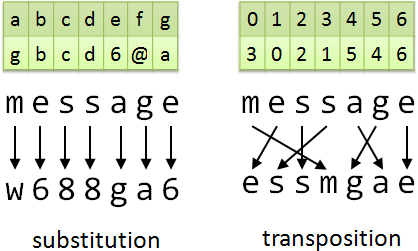

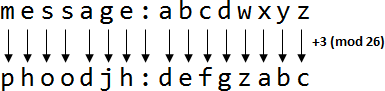

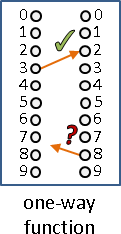

羅馬帝國時期的演算法。原理是換字面。

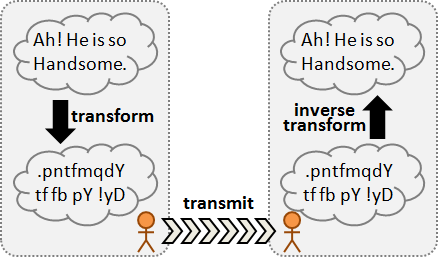

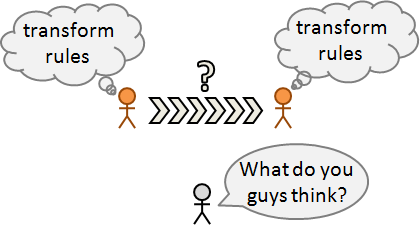

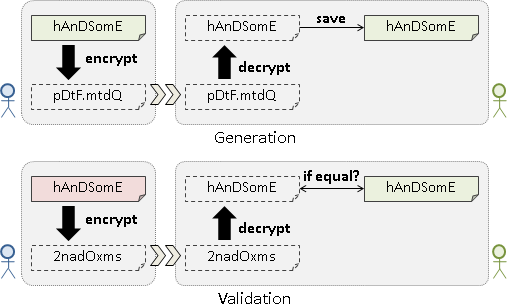

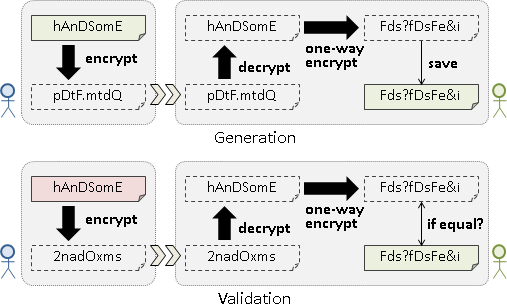

加密:明文每個字元加三成為密文。解密:密文每個字元減三成為明文。三是事先約定的秘密,可以改成任意數。

引入密鑰的觀念:事先約定的秘密,只需要一個數字,不需要加密解密方式。加密解密方式可以公諸於世;只要密鑰沒有公諸於世,外人就無法解密。

大小寫、空白鍵、標點符號等細節,請自行制定規則。

攻擊方式:頻率分析。甚至可以直接窮舉26種加法量,一一嘗試解密。

ENIGMA

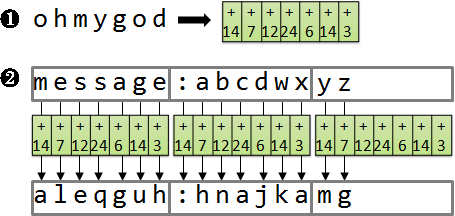

二戰時期的演算法。Caesar cipher的加強版。

引入區塊的觀念:各區塊各自加密解密。事先約定一個短字串當作秘密。

跳著抓字母,就是Caesar cipher。攻擊方式:窮舉各種區塊長度;針對一種區塊長度,跳著抓字母,實施頻率分析。

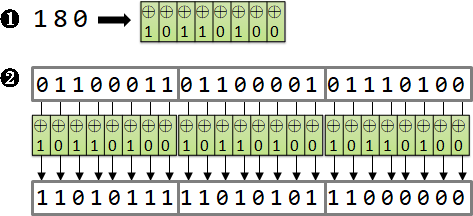

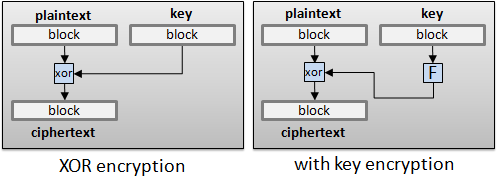

XOR cipher

電腦草創時期的演算法。ENIGMA的加強版。

引入位元的觀念:以位元為基本單元。XOR的意義:位元是否需要改變。事先約定一個二進位整數當作秘密。

偶數次的XOR具有抵消的功效。加密、解密,過程一模一樣!

想要避免頻率攻擊,一種方式是取消區塊。優點:每個位元的改變機率都是1/2,互相獨立,無法分辨明文,形成完美的加密。缺點:事先約定的秘密,必須跟明文一樣長,導致傳輸量遽增。

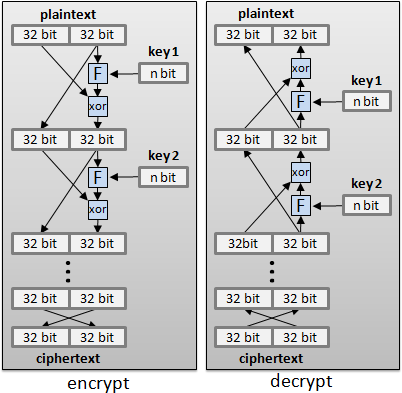

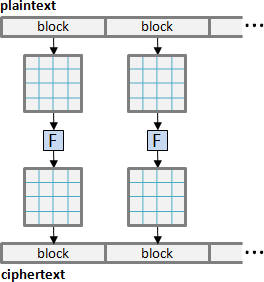

Feistel cipher

XOR cipher的加強版。

事先約定的秘密跟明文一樣長,傳輸量大,無法破解。事先約定的秘密很短,傳輸量小,容易破解。此演算法介於中間。

引入多回合的觀念:盡量讓密文「看起來似乎很亂」。

區塊長度是64 bit。

F是任意的加密演算法,例如換字面、換位置,例如Caesar cipher、ENIGMA。

F也可以是任意的函數,而且F不必擁有反函數!偶數次的XOR具有抵消的功效,因此解密時不必使用F的反函數!

key是事先約定的秘密,自行制定長度;每回合都用不一樣的秘密,以增強加密效果。

最後一回合結束,另外再左右交換一下,打亂文字先後順序。

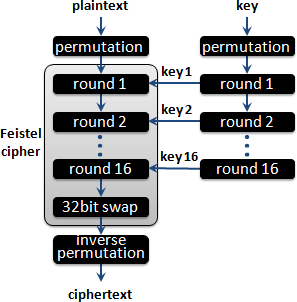

data encryption standard(DES)

Feistel cipher的加強版。已被淘汰,參考看看就好。

引入密鑰調度的觀念:讓每回合的密鑰「看起來似乎很亂」。

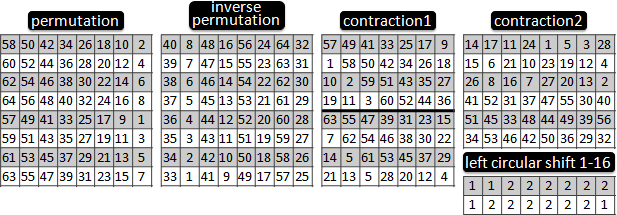

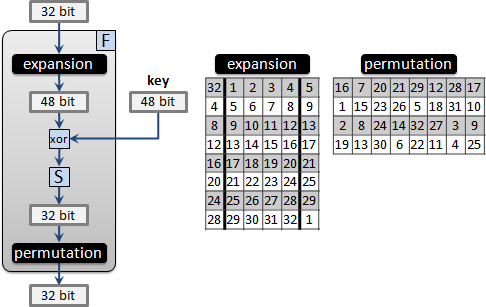

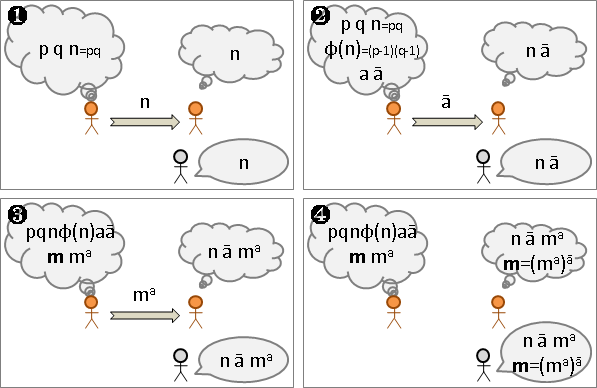

加密的詳細架構如下:

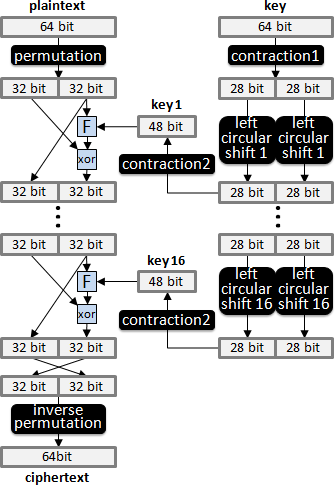

permutation是重新排列換位置。contraction是重新排列並且剔除一些位元。每回合key都被分為兩段,分別往高位數循環移位,移位量只有1和2兩種可能,請查表格;所有回合的移位量總和28,剛好等於位元長度28,剛好繞一圈。

F的構造如下:

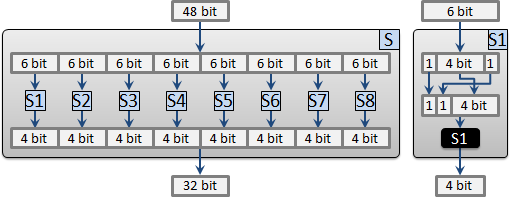

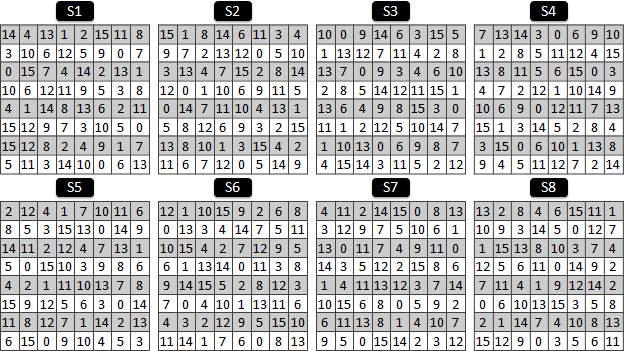

S的構造如下:

附帶一提,每個函數S1到S8的最高位元、最低位元,對應到expansion所拓展的位元。這兩個位元被調整成最高位元。

表格S1到S8是查表:輸入n,輸出表格第n個數。

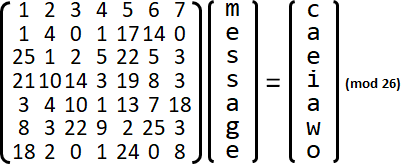

Hill cipher

經濟大蕭條時期的演算法。

引入線性變換的觀念。加密:套用線性函數(矩陣)。解密:套用反函數(反矩陣)。

advanced encryption standard(AES)

正在使用的演算法。美國國家安全局NSA公開徵選而得。

引入方塊的觀念:區塊排成方塊,方便攪亂順序。

區塊:排成4×4方塊,每格8 bit,總共128 bit。直向排列。

┌───┬───┬───┬───┐

│ 0 │ 4 │ 8 │12 │

├───┼───┼───┼───┤

│ 1 │ 5 │ 9 │13 │ ┌───┐

├───┼───┼───┼───┤ │ │ = 8 bit

│ 2 │ 6 │10 │14 │ └───┘

├───┼───┼───┼───┤

│ 3 │ 7 │11 │15 │

└───┴───┴───┴───┘

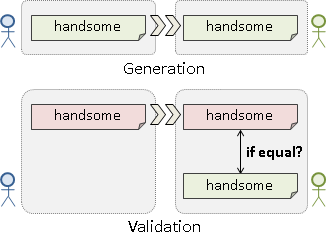

四種加密演算法:SubBytes換字面、ShiftRows換位置、MixColumns線性變換、AddRoundKey位元XOR。

加密:四種加密演算法,依序重複N+1回合。第0回合只做AddRoundKey,第N回合不做MixColumns。解密:反過來做。

SubBytes:格子為單位,換字面,請查表格。

encrypt

lsb 0 1 2 3 4 5 6 7 8 9 a b c d e f

msb ┌─────────────────────────────────────────────────┐

0 │ 63 7c 77 7b f2 6b 6f c5 30 01 67 2b fe d7 ab 76 │

1 │ ca 82 c9 7d fa 59 47 f0 ad d4 a2 af 9c a4 72 c0 │

2 │ b7 fd 93 26 36 3f f7 cc 34 a5 e5 f1 71 d8 31 15 │

3 │ 04 c7 23 c3 18 96 05 9a 07 12 80 e2 eb 27 b2 75 │

4 │ 09 83 2c 1a 1b 6e 5a a0 52 3b d6 b3 29 e3 2f 84 │

5 │ 53 d1 00 ed 20 fc b1 5b 6a cb be 39 4a 4c 58 cf │

6 │ d0 ef aa fb 43 4d 33 85 45 f9 02 7f 50 3c 9f a8 │

7 │ 51 a3 40 8f 92 9d 38 f5 bc b6 da 21 10 ff f3 d2 │

8 │ cd 0c 13 ec 5f 97 44 17 c4 a7 7e 3d 64 5d 19 73 │

9 │ 60 81 4f dc 22 2a 90 88 46 ee b8 14 de 5e 0b db │

a │ e0 32 3a 0a 49 06 24 5c c2 d3 ac 62 91 95 e4 79 │

b │ e7 c8 37 6d 8d d5 4e a9 6c 56 f4 ea 65 7a ae 08 │

c │ ba 78 25 2e 1c a6 b4 c6 e8 dd 74 1f 4b bd 8b 8a │

d │ 70 3e b5 66 48 03 f6 0e 61 35 57 b9 86 c1 1d 9e │

e │ e1 f8 98 11 69 d9 8e 94 9b 1e 87 e9 ce 55 28 df │

f │ 8c a1 89 0d bf e6 42 68 41 99 2d 0f b0 54 bb 16 │

└─────────────────────────────────────────────────┘

decrypt

lsb 0 1 2 3 4 5 6 7 8 9 a b c d e f

msb ┌─────────────────────────────────────────────────┐

0 │ 52 09 6a d5 30 36 a5 38 bf 40 a3 9e 81 f3 d7 fb │

1 │ 7c e3 39 82 9b 2f ff 87 34 8e 43 44 c4 de e9 cb │

2 │ 54 7b 94 32 a6 c2 23 3d ee 4c 95 0b 42 fa c3 4e │

3 │ 08 2e a1 66 28 d9 24 b2 76 5b a2 49 6d 8b d1 25 │

4 │ 72 f8 f6 64 86 68 98 16 d4 a4 5c cc 5d 65 b6 92 │

5 │ 6c 70 48 50 fd ed b9 da 5e 15 46 57 a7 8d 9d 84 │

6 │ 90 d8 ab 00 8c bc d3 0a f7 e4 58 05 b8 b3 45 06 │

7 │ d0 2c 1e 8f ca 3f 0f 02 c1 af bd 03 01 13 8a 6b │

8 │ 3a 91 11 41 4f 67 dc ea 97 f2 cf ce f0 b4 e6 73 │

9 │ 96 ac 74 22 e7 ad 35 85 e2 f9 37 e8 1c 75 df 6e │

a │ 47 f1 1a 71 1d 29 c5 89 6f b7 62 0e aa 18 be 1b │

b │ fc 56 3e 4b c6 d2 79 20 9a db c0 fe 78 cd 5a f4 │

c │ 1f dd a8 33 88 07 c7 31 b1 12 10 59 27 80 ec 5f │

d │ 60 51 7f a9 19 b5 4a 0d 2d e5 7a 9f 93 c9 9c ef │

e │ a0 e0 3b 4d ae 2a f5 b0 c8 eb bb 3c 83 53 99 61 │

f │ 17 2b 04 7e ba 77 d6 26 e1 69 14 63 55 21 0c 7d │

└─────────────────────────────────────────────────┘

ShiftRows:橫條為單位,左循環移位,移位量漸增。

┌───┬───┬───┬───┐ ┌───┬───┬───┬───┐

left shift 0 │ 0 │ 4 │ 8 │12 │ │ 0 │ 4 │ 8 │12 │

├───┼───┼───┼───┤ ├───┼───┼───┼───┤

left shift 1 │ 1 │ 5 │ 9 │13 │ │ 5 │ 9 │13 │ 1 │

├───┼───┼───┼───┤ ——→ ├───┼───┼───┼───┤

left shift 2 │ 2 │ 6 │10 │14 │ │10 │14 │ 2 │ 6 │

├───┼───┼───┼───┤ ├───┼───┼───┼───┤

left shift 3 │ 3 │ 7 │11 │15 │ │15 │ 3 │ 7 │11 │

└───┴───┴───┴───┘ └───┴───┴───┴───┘

MixColumns:直條為單位,實施固定的線性變換。

┌─ ─┐ ┌───┐ ┌───┐ ┌─ ─┐ ┌───┐ ┌───┐

│ 02 03 01 01 │ │ 0 │ │ 0'│ │ 02 03 01 01 │ │ 4 │ │ 4'│

│ │ ├───┤ ├───┤ │ │ ├───┤ ├───┤

│ 01 02 03 01 │ │ 1 │ │ 1'│ │ 01 02 03 01 │ │ 5 │ │ 5'│

│ │ ├───┤ = ├───┤ │ │ ├───┤ = ├───┤

│ 01 01 02 03 │ │ 2 │ │ 2'│ │ 01 01 02 03 │ │ 6 │ │ 6'│

│ │ ├───┤ ├───┤ │ │ ├───┤ ├───┤

│ 03 01 01 02 │ │ 3 │ │ 3'│ │ 03 01 01 02 │ │ 7 │ │ 7'│

└─ ─┘ └───┘ └───┘ └─ ─┘ └───┘ └───┘

┌─ ─┐ ┌───┐ ┌───┐ ┌─ ─┐ ┌───┐ ┌───┐

│ 02 03 01 01 │ │ 8 │ │ 8'│ │ 02 03 01 01 │ │12 │ │12'│

│ │ ├───┤ ├───┤ │ │ ├───┤ ├───┤

│ 01 02 03 01 │ │ 9 │ │ 9'│ │ 01 02 03 01 │ │13 │ │13'│

│ │ ├───┤ = ├───┤ │ │ ├───┤ = ├───┤

│ 01 01 02 03 │ │10 │ │10'│ │ 01 01 02 03 │ │14 │ │14'│

│ │ ├───┤ ├───┤ │ │ ├───┤ ├───┤

│ 03 01 01 02 │ │11 │ │11'│ │ 03 01 01 02 │ │15 │ │15'│

└─ ─┘ └───┘ └───┘ └─ ─┘ └───┘ └───┘

encrypt decrypt

┌─ ─┐ ┌─ ─┐

│ 02 03 01 01 │ │ 0e 0b 0d 09 │

│ │ │ │

│ 01 02 03 01 │ │ 09 0e 0b 0d │

│ │ │ │

│ 01 01 02 03 │ │ 0d 09 0e 0b │

│ │ │ │

│ 03 01 01 02 │ │ 0b 0d 09 0e │

└─ ─┘ └─ ─┘

AddRoundKey:格子為單位,XOR本回合密鑰。

┌───┬───┬───┬───┐ ┌───┬───┬───┬───┐ ┌───┬───┬───┬───┐

│ 0 │ 4 │ 8 │12 │ │k0 │k4 │k8 │k12│ │ 0'│ 4'│ 8'│12'│

├───┼───┼───┼───┤ ├───┼───┼───┼───┤ ├───┼───┼───┼───┤

│ 1 │ 5 │ 9 │13 │ │k1 │k5 │k9 │k13│ │ 1'│ 5'│ 9'│13'│

├───┼───┼───┼───┤ ⊕ ├───┼───┼───┼───┤ = ├───┼───┼───┼───┤

│ 2 │ 6 │10 │14 │ │k2 │k6 │k10│k14│ │ 2'│ 6'│10'│14'│

├───┼───┼───┼───┤ ├───┼───┼───┼───┤ ├───┼───┼───┼───┤

│ 3 │ 7 │11 │15 │ │k3 │k7 │k11│k15│ │ 3'│ 7'│11'│15'│

└───┴───┴───┴───┘ └───┴───┴───┴───┘ └───┴───┴───┴───┘

KeyExpansion:密鑰調度。活用上述四種加密演算法,求得每回合密鑰。細節請見維基百科:

美國國家安全局NSA提供的演算法標準文件:

網路上找到的實作程式碼:

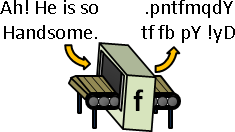

ChaCha cipher

正在使用的演算法。以XOR cipher為基礎,參考Rijndael cipher改良而得。

引入密鑰加密【尚無正式名稱】的觀念:XOR cipher不需修飾明文,只需修飾密鑰。只對密鑰實施加密演算法,以節省計算時間。

區塊:排成4×4方塊,每格32 bit。橫向排列。

┌───┬───┬───┬───┐

│ 0 │ 1 │ 2 │ 3 │

├───┼───┼───┼───┤

│ 4 │ 5 │ 6 │ 7 │ ┌───┐

├───┼───┼───┼───┤ │ │ = 32 bit

│ 8 │ 9 │10 │11 │ └───┘

├───┼───┼───┼───┤

│12 │13 │14 │15 │

└───┴───┴───┴───┘

方塊包含四種數字:常數constant、密鑰key、區塊編號block count、亂數種子nonce。排版請見下圖。

┌───┬───┬───┬───┐

│ c │ c │ c │ c │

├───┼───┼───┼───┤

│ k │ k │ k │ k │

├───┼───┼───┼───┤

│ k │ k │ k │ k │

├───┼───┼───┼───┤

│ b │ n │ n │ n │

└───┴───┴───┴───┘

常數:0x657870616e642033322d62797465206b。

常數是expand 32-byte k的ASCII編碼。想必是作者的提示。

密鑰:256 bit,只佔8格。其餘格子用其他三種數字補足。

區塊編號:從0開始。

亂數種子:事先指定一個隨機數。範例請見下圖。

constant = (65:78:70:61:6e:64:20:33:32:2d:62:79:74:65:20:6b)

key = (00:01:02:03:04:05:06:07:08:09:0a:0b:0c:0d:0e:0f:

10:11:12:13:14:15:16:17:18:19:1a:1b:1c:1d:1e:1f)

block count = 1

nonce = (00:00:00:09:00:00:00:4a:00:00:00:00)

┌──────────┬──────────┬──────────┬──────────┐

│ 65787061 │ 6e642033 │ 322d6279 │ 7465206b │

├──────────┼──────────┼──────────┼──────────┤

│ 00010203 │ 04050607 │ 08090a0b │ 0c0d0e0f │

├──────────┼──────────┼──────────┼──────────┤

│ 10111213 │ 14151617 │ 18191a1b │ 1c1d1e1f │

├──────────┼──────────┼──────────┼──────────┤

│ 00000001 │ 00000009 │ 0000004a │ 00000000 │

└──────────┴──────────┴──────────┴──────────┘

byte reversal:每個格子,以byte為單位,頭尾顛倒。

65:78:70:61 ---> 61:70:78:65

6e:64:20:33 ---> 33:20:64:6e

: :

quarter round:選定四個格子abcd進行加密,融合了線性變換、位元XOR、位元左循環移位(換字面)。換位置太麻煩不做。

a += b; d ^= a; d <<<= 16;

c += d; b ^= c; b <<<= 12;

a += b; d ^= a; d <<<= 8;

c += d; b ^= c; b <<<= 7;

方塊加密流程:一、byte reversal。二、四個直條、四個反斜線,依序進行quarter round。重複10回合。格式請見下圖。三、步驟一和步驟二的結果相加(換字面)。四、byte reversal。

/ a▪▪▪ ▪a▪▪ ▪▪a▪ ▪▪▪a a▪▪▪ ▪a▪▪ ▪▪a▪ ▪▪▪a \

⎸ b▪▪▪ → ▪b▪▪ → ▪▪b▪ → ▪▪▪b → ▪b▪▪ → ▪▪b▪ → ▪▪▪b → b▪▪▪ ⎹ × 10

⎸ c▪▪▪ ▪c▪▪ ▪▪c▪ ▪▪▪c ▪▪c▪ ▪▪▪c c▪▪▪ ▪c▪▪ ⎹

\ d▪▪▪ ▪d▪▪ ▪▪d▪ ▪▪▪d ▪▪▪d d▪▪▪ ▪d▪▪ ▪▪d▪ /

加密暨解密:方塊還原成區塊,明文區塊和該區塊做XOR。

網際網路工程任務組IETF提供的演算法標準文件:

演算法作者的實作程式碼:

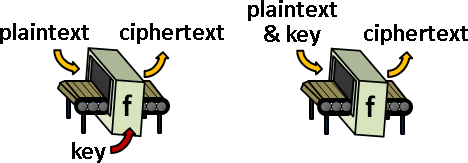

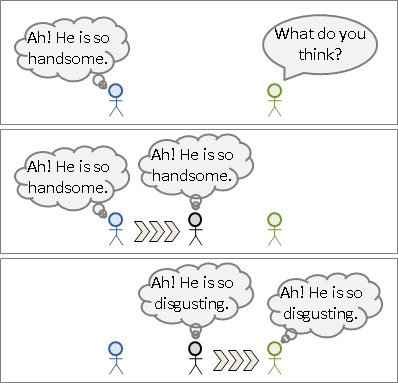

加密解密基本原理:block cipher mode與key schedule

「區塊加密模式」。利用先前區塊的密文,改良當前區塊的密文。目前已有多種手法,但是缺乏科學根據。詳情請見維基百科:

「密鑰調度」。區塊之間也可以做密鑰調度。利用先前區塊的密鑰,改良當前區塊的密鑰。目前沒有固定手法,大家自由發揮。

最後講個八卦

VIDEO

相傳圖靈帶頭破譯ENIGMA,然而他只是破譯團隊當中的一員、破譯過程當中的一段。類似的神話故事還有愛迪生發明電燈。